2021

08-20

08-20

浅谈Android应用安全防护和逆向分析之apk反编译

目录概述安装apktool使用apktool反编译dex2jar概述这里是Mac环境,如果是window环境的同学,在环境搭建和工具上可以选择Window环境的。先看看需要到的工具;1、apktool:https://ibotpeaches.github.io/Apktool/install/2、dex2jar:https://github.com/pxb1988/dex2jar3、jd-gui:http://jd.benow.ca注意:工具一定要是当前最新版本的,否则很容易出现一些莫名其妙的错误。先看一下项目的包结构然后在简单看MainActivity中的内容...

继续阅读 >

首先声明:本文章仅供学习之用,不可它用。一、前言 看到人家上线的小程序的效果,纯靠推测,部分效果在绞尽脑汁后能做出大致的实现,但是有些细节,费劲全力都没能做出来。很想一窥源码?查看究竟?看看大厂的前端大神们是如何规避了小程序的各种奇葩的坑?那么赶紧来试试吧反编译,其实还是简单的,要想拿到微信小程序源码,找到源文件在手机存放的位置就行,源文件拿到,用反编译脚本跑一...

首先声明:本文章仅供学习之用,不可它用。一、前言 看到人家上线的小程序的效果,纯靠推测,部分效果在绞尽脑汁后能做出大致的实现,但是有些细节,费劲全力都没能做出来。很想一窥源码?查看究竟?看看大厂的前端大神们是如何规避了小程序的各种奇葩的坑?那么赶紧来试试吧反编译,其实还是简单的,要想拿到微信小程序源码,找到源文件在手机存放的位置就行,源文件拿到,用反编译脚本跑一...

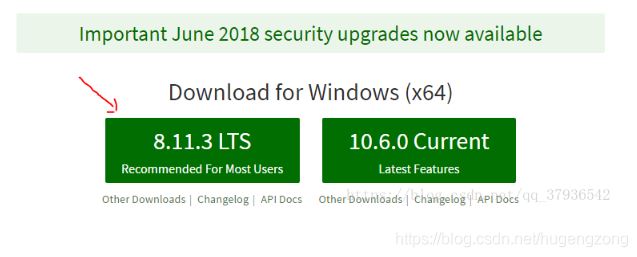

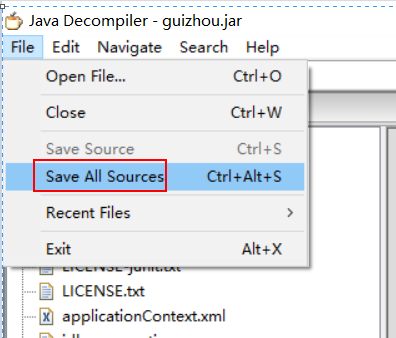

将可运行Jar包,反编译成项目,修改代码,再次编译,打包。需要工具:jd-gui、myeclipse具体步骤:1、使用jd-gui打开原始的Jar包,选择File-->SaveAllSources,会生成一个zip压缩包2、解压这个压缩包,生成一个文件夹,可以看到文件夹里所有的class文件变成了java源码文件。(如果最开始直接解压原始的Jar包,那么解压出来的就是class文件,而不是java源文件)3、打开myeclipse,新建一个普通的Project项目,将解压后的内容拷贝...

将可运行Jar包,反编译成项目,修改代码,再次编译,打包。需要工具:jd-gui、myeclipse具体步骤:1、使用jd-gui打开原始的Jar包,选择File-->SaveAllSources,会生成一个zip压缩包2、解压这个压缩包,生成一个文件夹,可以看到文件夹里所有的class文件变成了java源码文件。(如果最开始直接解压原始的Jar包,那么解压出来的就是class文件,而不是java源文件)3、打开myeclipse,新建一个普通的Project项目,将解压后的内容拷贝...